KillDisk una nuova variante che elimina i file e riavvia il pc

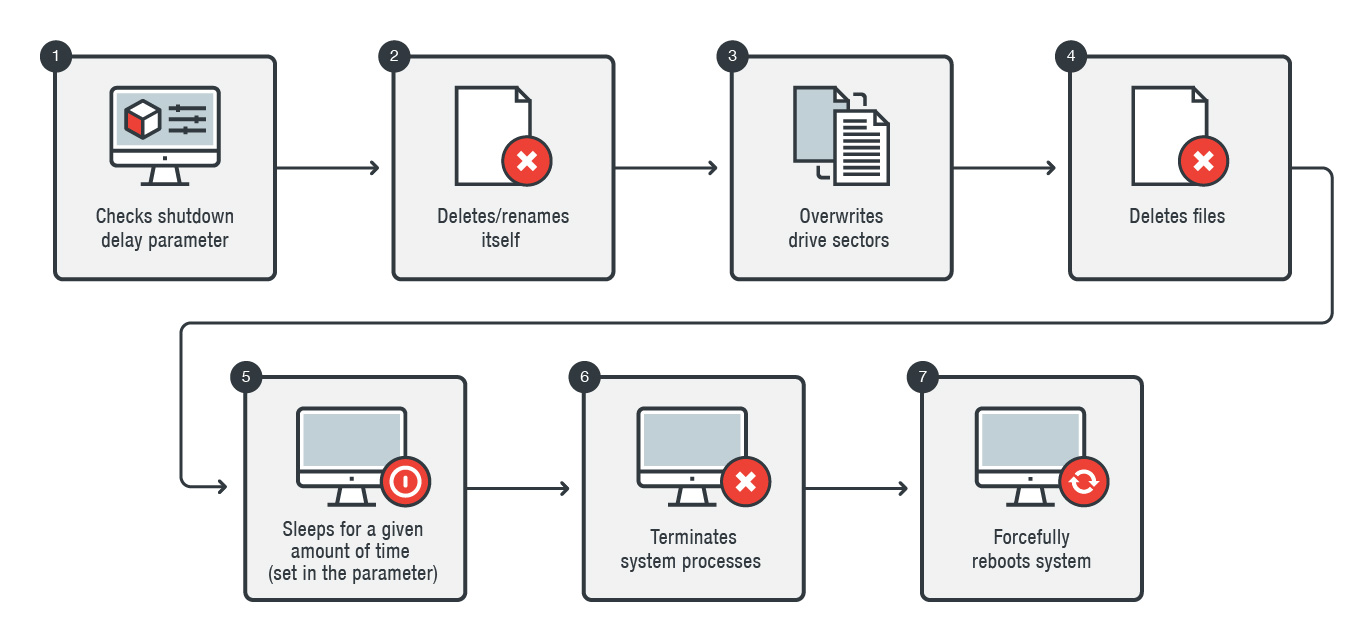

Negli ultimo giorni Trend Micro ™ ha rilevato una nuova variante del famoso KillDsik che ha devastato diverse realtà informatiche nel dicembre 2015. La nuova variante che è stata nominata da Trend Micro ™ TROJ_KILLDISK.IUB . L’analisi iniziale (che è ancora in corso), scrive Trend Micro ™ nel suo post, rivela che potrebbe essere un componente di un attacco più grande. A differenza dei più famosi ransomware come Petya o WannaCry questa variante non chiede ricatto ma si adopera per cancellare e riavviare il personal computer nel tentativo di creare più danni possibile all’utente.

Come lavora KillDisk e come elimina i file

Questa variante di KillDisk sembra essere intenzionalmente rilasciata da un altro processo / aggressore. Il file è hardcoded nel malware ( c: \ windows \ dimens.exe ), il che significa che è strettamente accoppiato con il suo programma di installazione o fa parte di un pacchetto più grande.

KillDisk ha anche un processo di autodistruzione, anche se non si sta davvero cancellando. Rinomina il suo file in c: \ windows \ 0123456789 durante l’esecuzione. Questa stringa è codificata nel campione che abbiamo analizzato, sostiene chi sta lavorando sul virus. Si ci aspetta che il percorso del file sia c: \ windows \ dimens.exe (anch’esso codificato). Di conseguenza, se viene eseguita l’analisi forense del disco e viene cercato dimens.exe , il file che verrà recuperato sarà il file appena creato con contenuto byte 0x00.

Come cancella i file?

Questa nuova variante KillDisk passa attraverso tutte le unità logiche (fisse e removibili) . Se l’unità logica contiene la directory di sistema, i file e le cartelle nelle seguenti directory e sottodirectory sono esenti dall’eliminazione:

- WINNT

- Users

- Windows

- Program Files

- Program Files (x86)

- ProgramData

- Recovery (case-sensitive check)

- $Recycle.Bin

- System Volume Information

- old

- PerfLogs

Prima che un file venga cancellato, viene prima rinominato in modo casuale. KillDisk sovrascriverà i primi 0x2800 byte del file e un altro blocco che è 0x2800-byte con 0x00 .

Come fa rovinare il disco?

Il malware tenta di cancellare \\. \ PhysicalDrive0 in \\. \ PhysicalDrive4. Legge il Master Boot Record (MBR) di ogni dispositivo che si apre correttamente e procede a sovrascrivere i primi settori 0x20 del dispositivo con “0x00”. Usa le informazioni dell’MBR per fare ulteriori danni alle partizioni che trova. Se la partizione trovata non è estesa, sovrascrive il primo 0x10 e gli ultimi settori del volume attuale. Se trova una partizione estesa, sovrascriverà l’Extended Boot Record (EBR) insieme alle due partizioni extra a cui punta.

Cosa succede dopo che l’MBR, i file e le cartelle sono stati sovrascritti e / o cancellati?

KillDisk ha un parametro numerico che indica il numero di minuti (15 è il valore predefinito) prima che venga dato il segnale per riavviare il computer interessato. Per poter far ciò, proverà a terminare questi processi:

- Sottosistema runtime client / server (csrss.exe)

- Applicazione Start-Up di Windows (wininit.exe)

- Applicazione di accesso a Windows (winlogon.exe)

- Servizio sottosistema dell’autorità di sicurezza locale (lsass.exe)

Il sistema per riavviare la macchina o costringere l’utente a riloggare è estremamente facile da mettere in opera. Terminare csrss.exe e wininit.exe, ad esempio, causerà una schermata blu del killprocess (BSOD). Terminando winlogon.exe verrà richiesto all’utente di accedere nuovamente, mentre terminando lsass.exe si verificherà un riavvio. KillDisk utilizza anche la funzione ExitWindowsEx per riavviare forzatamente la macchina.

Come difendersi e prevenire l’attacco

Le capacità distruttive di KillDisk, che potrebbe essere solo una parte di un attacco più grande, evidenziano il significato della difesa in profondità: proteggere i perimetri – dai gateway, agli endpoint, dalle reti ai server – per ridurre ulteriormente la possibilità di subire un attacco. Ecco alcune best practice :

- Mantenere aggiornato il sistema e le sue applicazioni / patch per scoraggiare gli aggressori dallo sfruttare le lacune di sicurezza; prendere in considerazione le patch virtuali per i sistemi legacy.

- Eseguire regolarmente il backup dei dati e garantirne l’integrità.

- Applicare il principio del minimo privilegio. La segmentazione della rete e la categorizzazione dei dati aiutano a prevenire spostamenti laterali e ulteriore esposizione.

- Implementa meccanismi di sicurezza come controllo / whitelist dell’applicazione e monitoraggio del comportamento, che possono bloccare l’esecuzione di programmi sospetti e ostacolare modifiche anomale del sistema.

- Monitorare pro attivamente il sistema e la rete; abilitare e impiegare firewall e sistemi di prevenzione delle intrusioni.

- Implementare una politica di risposta agli attacchi o agli incidenti gestita, che guidi le strategie di riparazione e ripristino.

Riferimenti editoriali

Articolo originale pubblicato il 15 di gennaio da Trend Micro™ “New KillDisk Variant Hits Financial Organizations in Latin America”

Per qualsiasi esigenza potete visionare anche la nostra pagina dedicata alle PMI direttamente da questo link.

Scrivi un commento

Devi accedere, per commentare.